1.Mục đích bài viết

Trong bài viết trước thegioifirewall đã hướng dẫn các bạn cấu hình GlobalProtect SSL VPN sử dụng user local của thiết bị tường lửa Palo Alto.

Trong bài viết này, thegioifirewall sẽ hướng dẫn các bạn cách cấu hình GlobalProtect sử dụng user được đồng bộ từ AD có trong hệ thống.

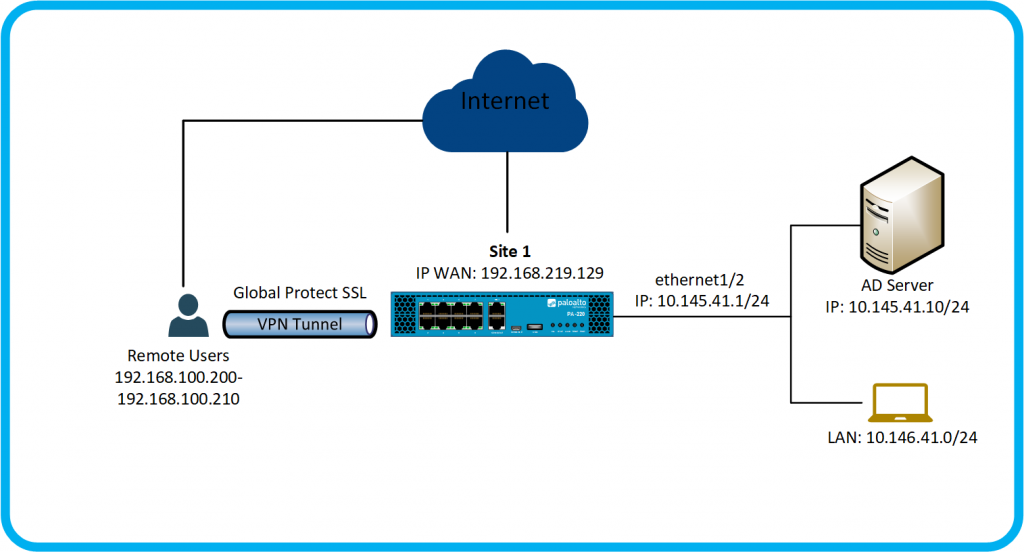

2.Sơ đồ mạng

Chi tiết:

- Thiết bị tường lửa Palo Alto đã được kết nối internet thông qua cổng ethernet1/1 với IP WAN là 192.168.219.129.

- Vùng mạng LAN của thiết bị Palo Alto được cấu hình ở cổng ethernet1/2 cấp phát lớp mạng 10.145.41.0/24 bằng DHCP.

- Trong lớp LAN còn có 1 AD Server có IP 10.145.41.10/24, trên server này đã tạo 1 OU IT, trong OU IT có group Support, trong group Support có các user là user1,user2,user3.

- Chúng ta sẽ có một máy tính ngoài internet để thực hiện kết nối GlobalProtect SSL VPN.

3.Tình huống cấu hình

Chúng ta sẽ thực hiện cấu hình tính GlobalProtect SSL VPN trên thiết bị Palo Alto, sau khi cấu hình, chúng ta sẽ sử dụng user từ AD để kết nối và khi kết nối nó sẽ nhận IP trong dãy 192.168.100.200-192.168.100.200 và được quyền truy cập vào các tài nguyên của lớp mạng LAN.

4. Các bước thực hiện

- Tạo certificate.

- Tạo SSL/TLS Service Profile.

- Đồng bộ AD

- Tạo Authentication Profile

- Tạo cổng tunnel.

- Tạo GlobalProtect Gateways.

- Tạo GlobalProtect Portal.

- Cập nhật và tải phần mềm GlobalProtect cho thiết bị Palo Alto.

- Cài đặt GlobalProtect và thực hiện kết nối VPN.

5. Hướng dẫn cấu hình

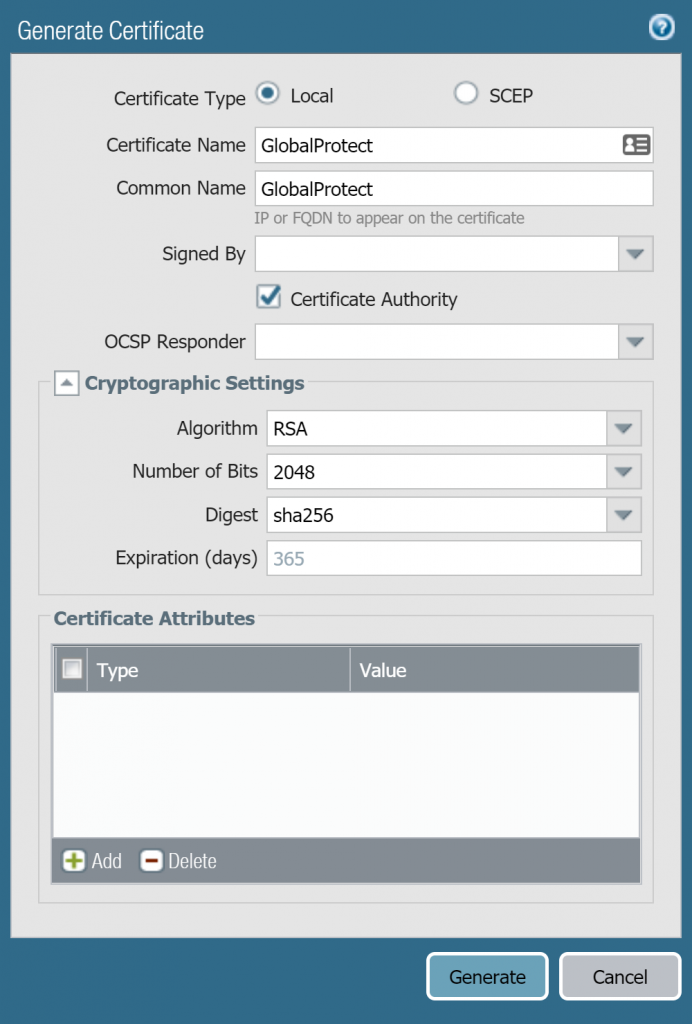

5.1 Tạo Certificate

Trong bài viết này chúng ta sẽ cấu hình GlobalProtect cho người dùng truy cập từ ngoài vào, nên chúng ta cần có 2 chứng chỉ là một chứng chỉ cho cổng portal và một chứng external gateway cho cổng internet.

Để tạo certificate vào Device > Certificate Management > Certificates.

Nhấn Generate và tạo chứng chỉ portal theo các thông tin sau:

- Certificate Name: GlobalProtect

- Common Name: GlobalProtect

- Tích chọn Certificate Authority.

- Nhấn Generate để tạo.

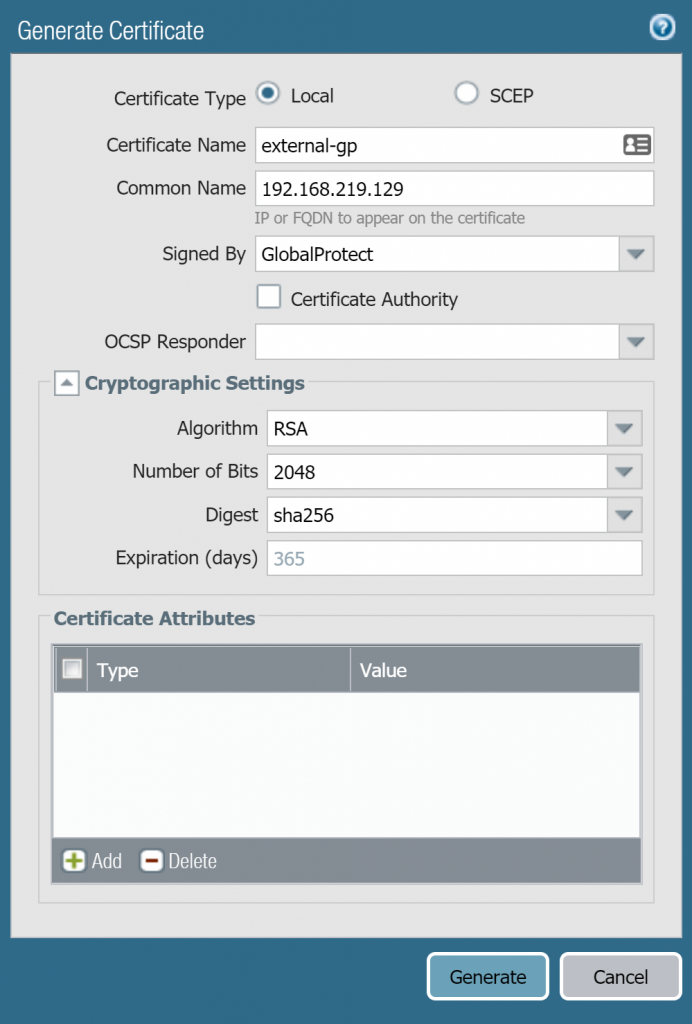

Sau khi tạo xong chứng chỉ GlobalProtect, nhấn Generate để tạo chứng chỉ external-gateway.

Chúng ta sẽ tạo theo các thông tin sau:

- Certificate Name: external-gw-portal

- Common Name: 192.168.219.129 (Đây là địa chỉ IP Wan)

- Signed by: chọn chứng chỉ GlobalProtect vừa tạo ở trên.

- Nhấn Generate để tạo.

Nhấn Commit và OK để lưu lại các thay đổi cấu hình.

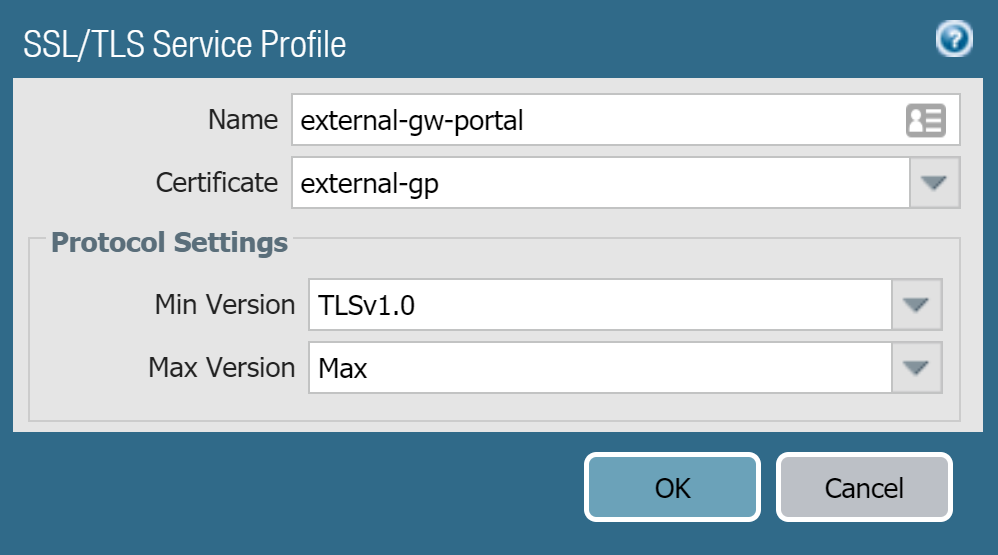

5.2. Tạo SSL/TLS Service Profile

Để cấu hình vào Device > Certificate Management > SSL/TLS Service Profile.

Nhấn Add để tạo 1 SSL/TLS Service Profile với các thông số sau:

- Name: external-gw-portal.

- Certificate: chọn chứng chỉ external-gp vừa tạo.

- Min Version: chọn TLSv1.0.

- Max Version: chọn Max.

- Nhấn OK để lưu

Nhấn Commit và OK để lưu các thay đổi.

5.3.Đồng bộ AD

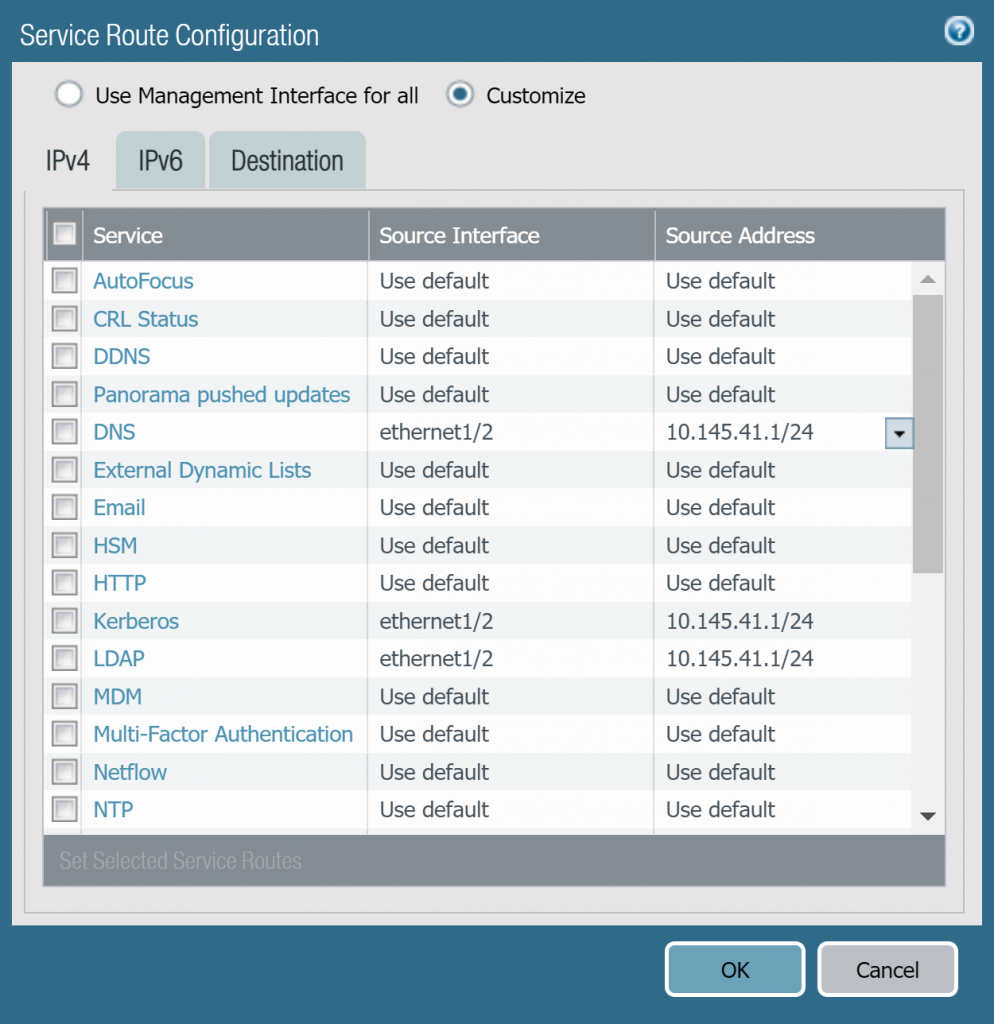

5.3.1. Cấu hình Service Features

Đầu tiên chúng ta cần cấu hình Service Features để routing một số service đến port đang kết nối với server AD.

Ở đây chúng ta sẽ routing các service như DNS, Kerberos, LDAP,UID Agent.

Để mở các service này chúng ta truy cập vào trang cấu hình của Palo Alto. Vào mục Device > Setup > Service > Service Features > Service Route Configuration.

Bảng Service Route Configuration hiện lên tích chọn Customize.

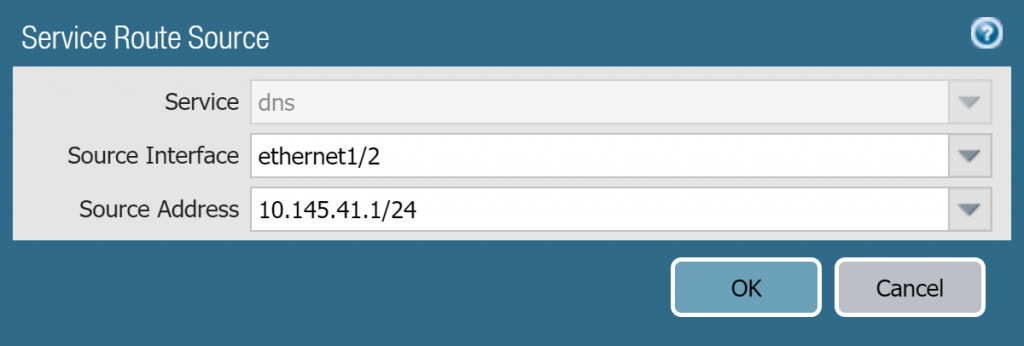

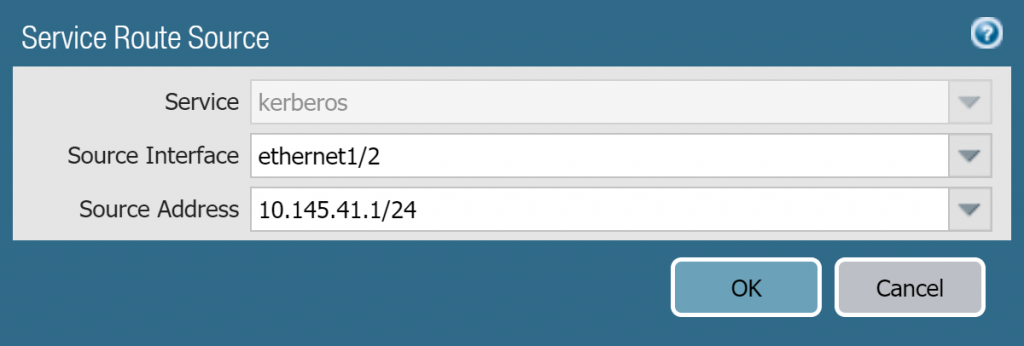

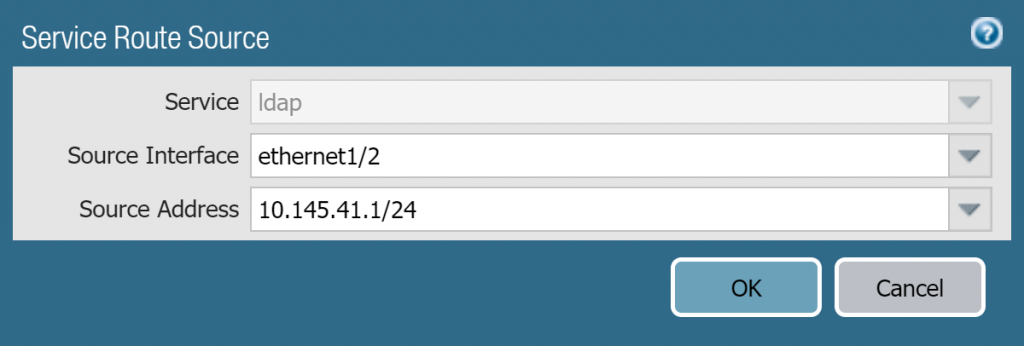

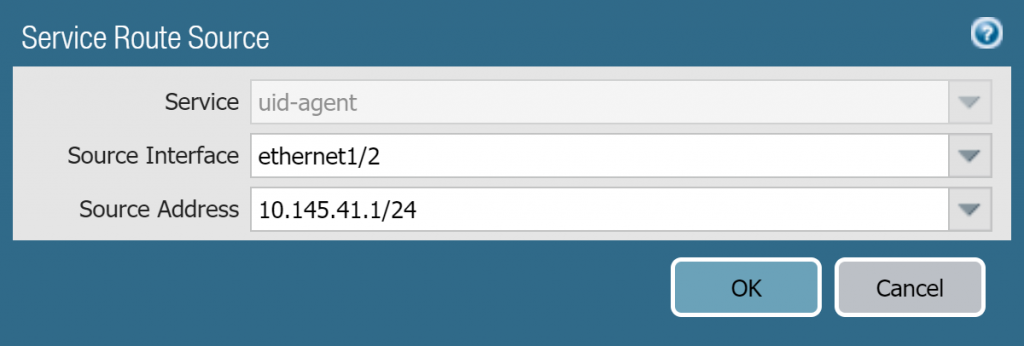

Để cấu hình dịch vụ chúng ta nhấp chuột trái vào dịch vụ cần cấu hình, ở đây mình chọn DNS, bảng Service Route Source hiện lên chúng ta sẽ chọn port ethernet1/2 ở Source Interface và ở Source Address sẽ tự động hiện lên IP của port ethernet1/2 là 10.145.41.10/24.

Click OK để lưu.

Các service còn lại chúng ta cũng thực hiện tương tự.

Click OK ở bảng Service Route Configuration để lưu.

Click Commit và OK để lưu thay đổi cấu hình.

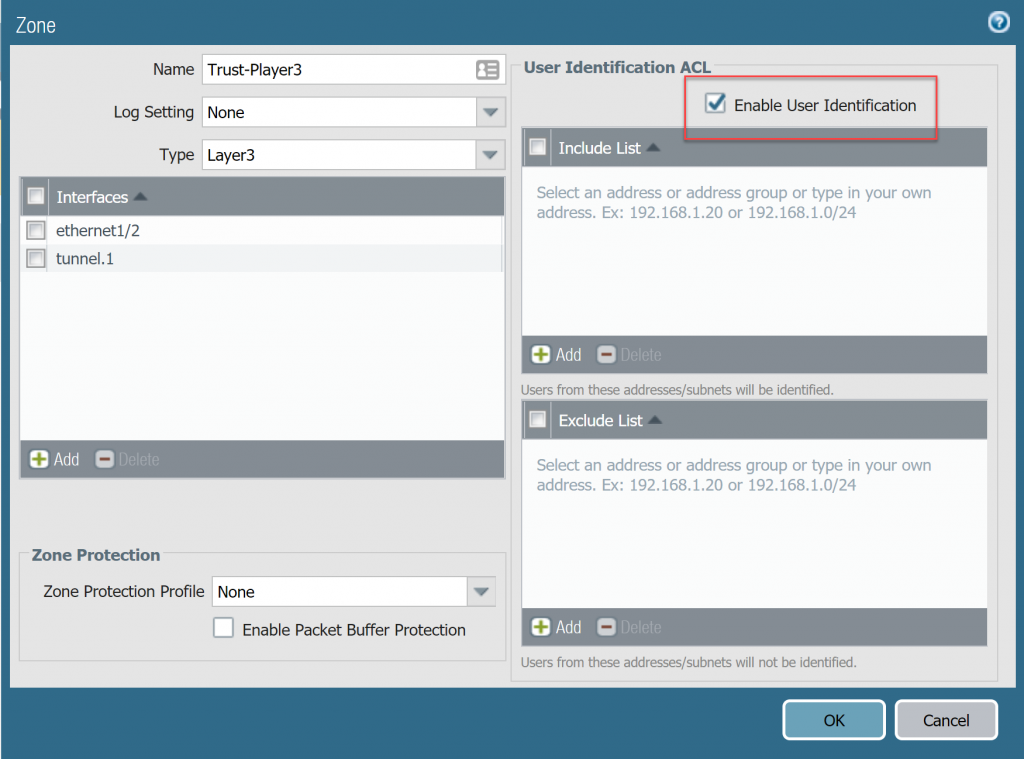

5.3.2. Bật tính năng User Identification trên zone LAN

Để có thể đồng bộ user từ server AD chúng ta cần bật tính năng User Identification trên zone chứa các máy trạm đã john domain, ở đây chúng ta sẽ thực hiện bật tính năng này trên zone Trust-Player3.

Để bật vào Network > Zones > nhấp chuột trái vào zone Trust-Player3 > bảng Zone hiện lên > chúng ta sẽ đánh dấu vào ô Enable User Identification ở phần User Identification ACL.

Click OK để lưu.

Click Commit và OK để lưu các thay đổi cấu hình.

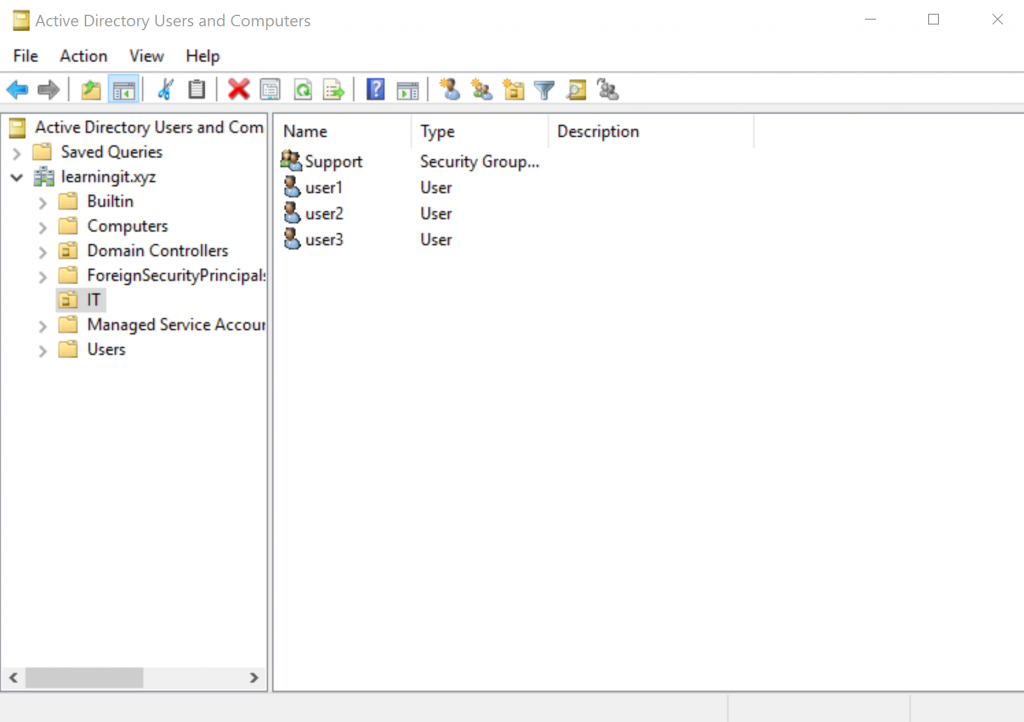

5.3.3. Cấu hình LDAP Service Profile

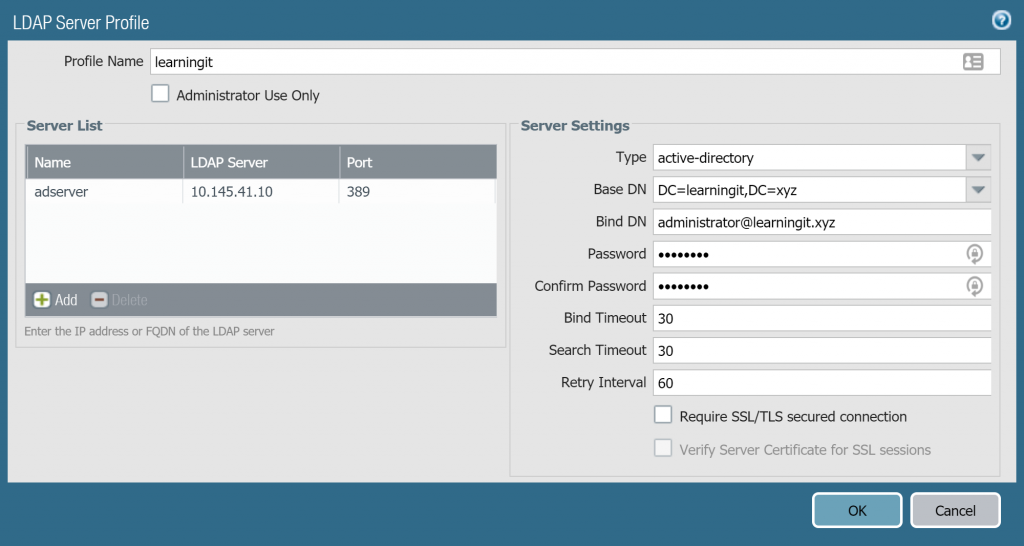

Để tạo vào Device > Server Profiles > LDAP > Click Add và tạo theo thông tin như sau :

- Profile Name : learningit

- Server List : click Add, nhập Name là adserver, LDAP Server là ip của server 10.145.41.10 và Port là 389.

- Ở Server Settings :

- Type : chọn active-directory

- Base DN : DC=learningit,DC=xyz

- Bind DN : administrator@learningit.xyz

- Password và Confirm Password : nhập password của tài khoản administrator.

- Bind Timeout : 30

- Search Timeout : 30

- Retry Interval : 60

- Required SSL/TLS secured connection : bỏ check nếu có.

- Click OK để lưu.

Click Commit và OK để lưu thay đổi cấu hình.

5.3.4. Cấu hình User Mapping

Để cấu hình vào Device > User Identification > User Mapping.

Ở đây chúng ta có 3 phần cần phải cấu hình là Palo Alto Networks User-ID Agent Setup, Server Monitoring, Include/Exclude Networks.

Ở phần Palo Alto Networks User-ID Agent Setup để cấu hình chúng ta click vào icon bánh xe phía bên phải, một bảng cấu hình sẽ hiện ra và cần cấu hình các thông số như sau.

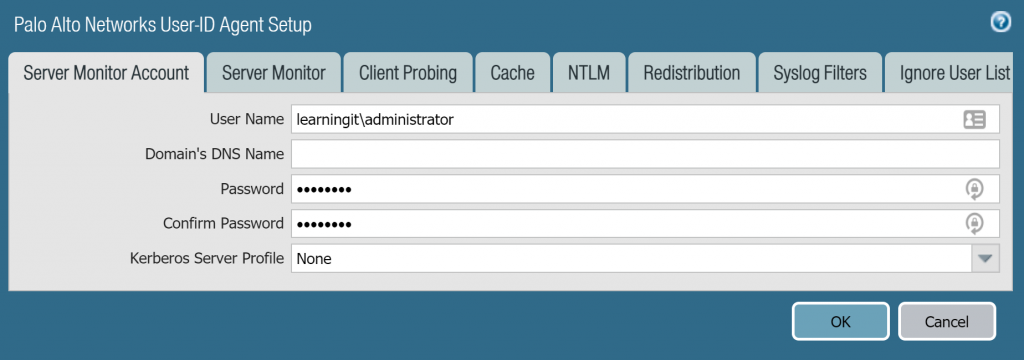

Tab Server Monitor Account :

- User Name : learningit\administrator

- Password và Confirm Passoword : nhập mật khẩu của tài khoản administrator vào 2 ô này

- Kerberos Server Profile : None

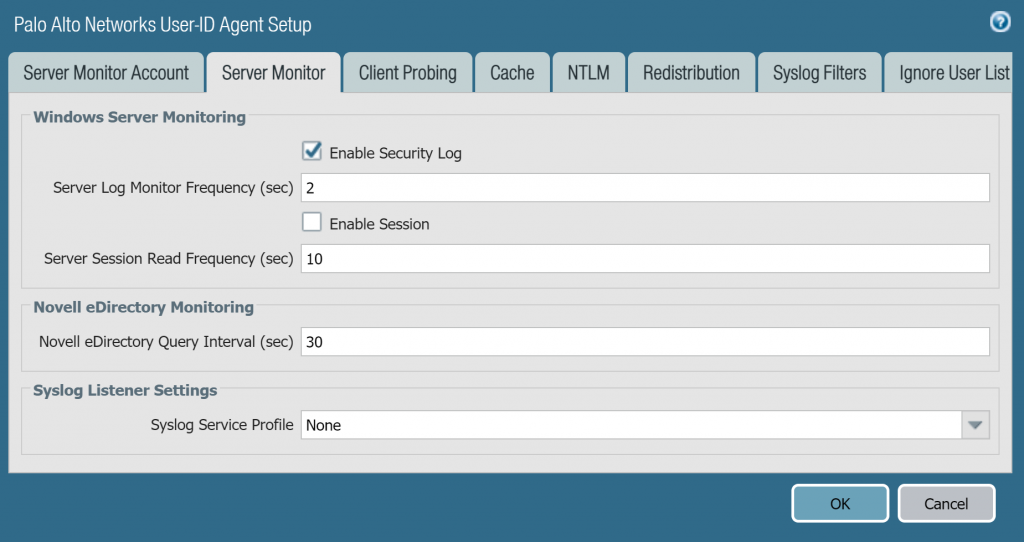

Tab Server Monitor :

- Enable Security Log : check

- Server Log Monitor Frequency (sec) : 2

- Enable Session : uncheck

- Server Session Read Frequency (sec) : 10

- Novell eDirectory Query Interval (sec) : 30

- Syslog Service Profile : None

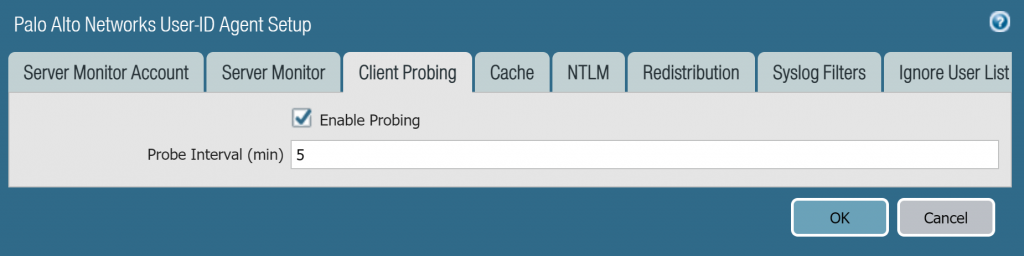

Tab Client Probing :

- Enable Probing : check

- Probe Interval (min) : 5

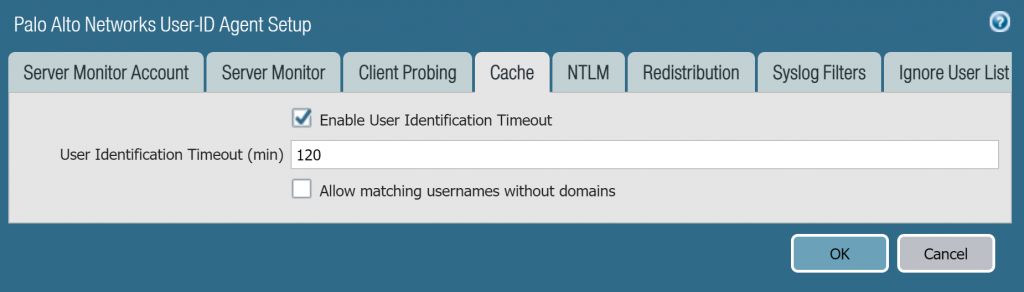

Tab Cache :

- Enable User Identification Timeout : check

- User Identification Timeout (min) : 120

- Allow matching usernames without domains : uncheck

- Click OK để lưu.

Tiếp theo chúng ta sẽ cấu hình Server Monitoring, click Add bảng User Identification Monitored Server hiện ra và cấu hình các thông số sau :

- Name : learningit

- Check Enable

- Type : Microsoft Active Directory

- Transport Protocol : WMI

- Network Address : 10.145.41.10

- Click OK để lưu

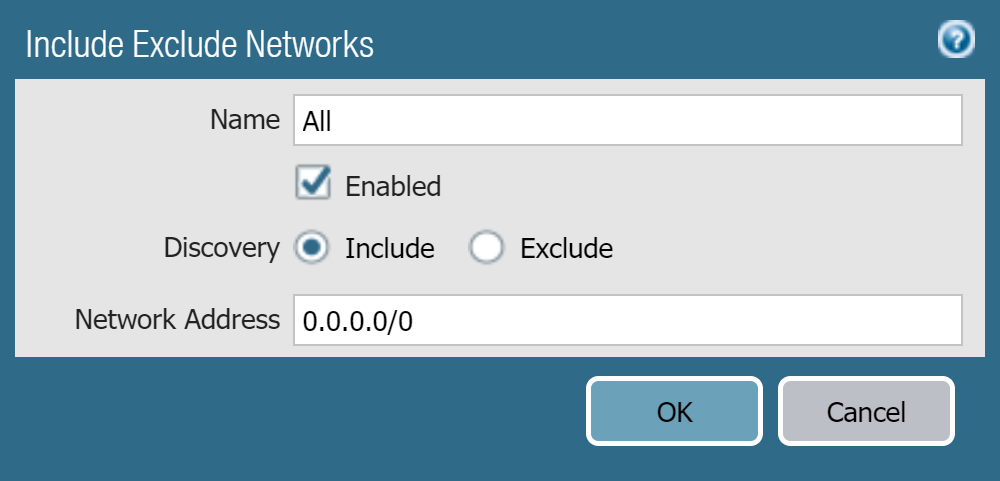

Cuối cùng là phần Include/Exclude Networks, click Add bảng Include Exclude Network hiện ra và cấu hình theo các thông số sau :

- Name : All

- Check Enable

- Discovery : Include

- Network Address : 0.0.0.0/0

- Click OK để lưu

Sau khi cấu hình xong chúng ta để ý ở phần Server Monitoring, status của server mà chúng ta kết nối đã hiện thị Connected.

Click Commit và OK để lưu thay đổi cấu hình.

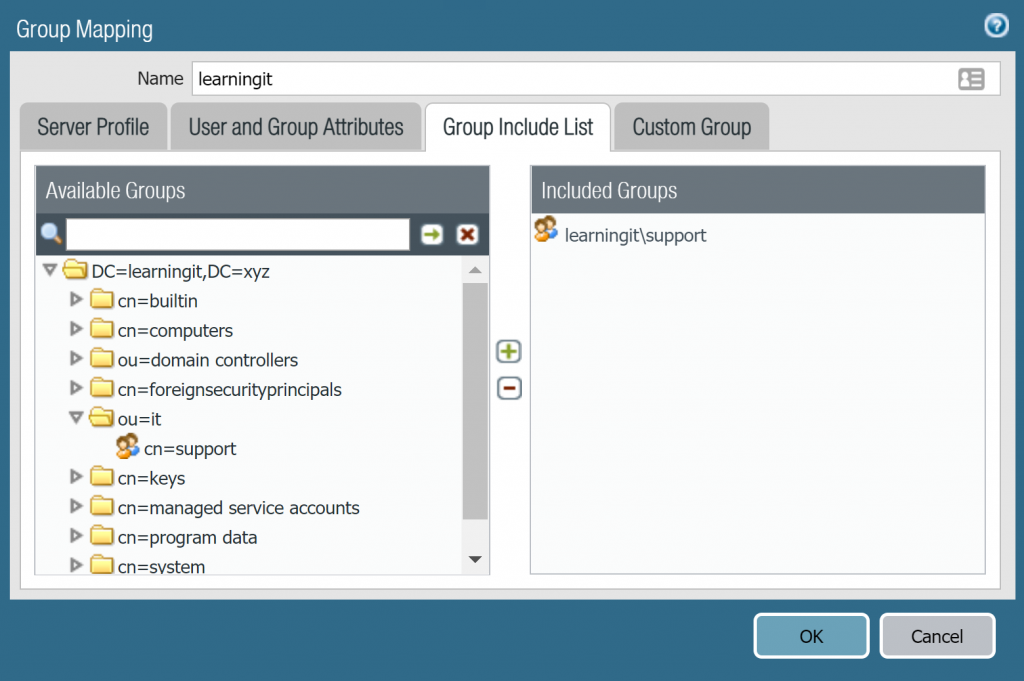

5.3.5. Cấu hình Group Mapping Setting

Để cấu hình vào Device > User Identification > Group Mapping Settings > Click Add bảng Group Mapping hiện ra và chúng ta sẽ cấu hình Server Profile, Group Incude List.

Tab Server Profile :

- Name : learningit

- Server Profile : learningit

- User Domain : learningit.xyz

- Object Class (Gourp Object) : group

- Object Class (User Object) : person

- Check Enable

Tab Group Include List :

- Chúng ta sẽ nhấn vào mũi tên ở DC=learningit,DC=xyz để nó hiển thị danh sách các OU, Group mà nó đã đồng với AD sau đó chọn OU hoặc Group mà mình muốn sử dụng rồi ấn dấu “+” để chuyển nó qua bảng Include Group.

- Ở đây mình sẽ đồng bộ group support nằm trong OU IT.

- Click OK để lưu

Click Commit và OK để lưu các thay đổi cấu hình.

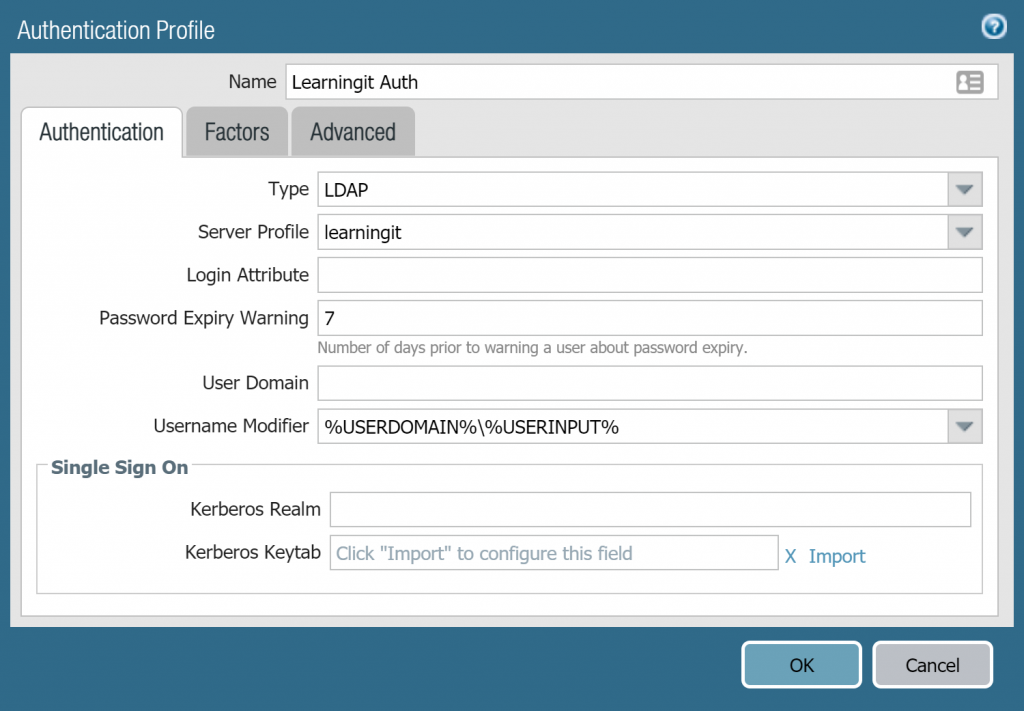

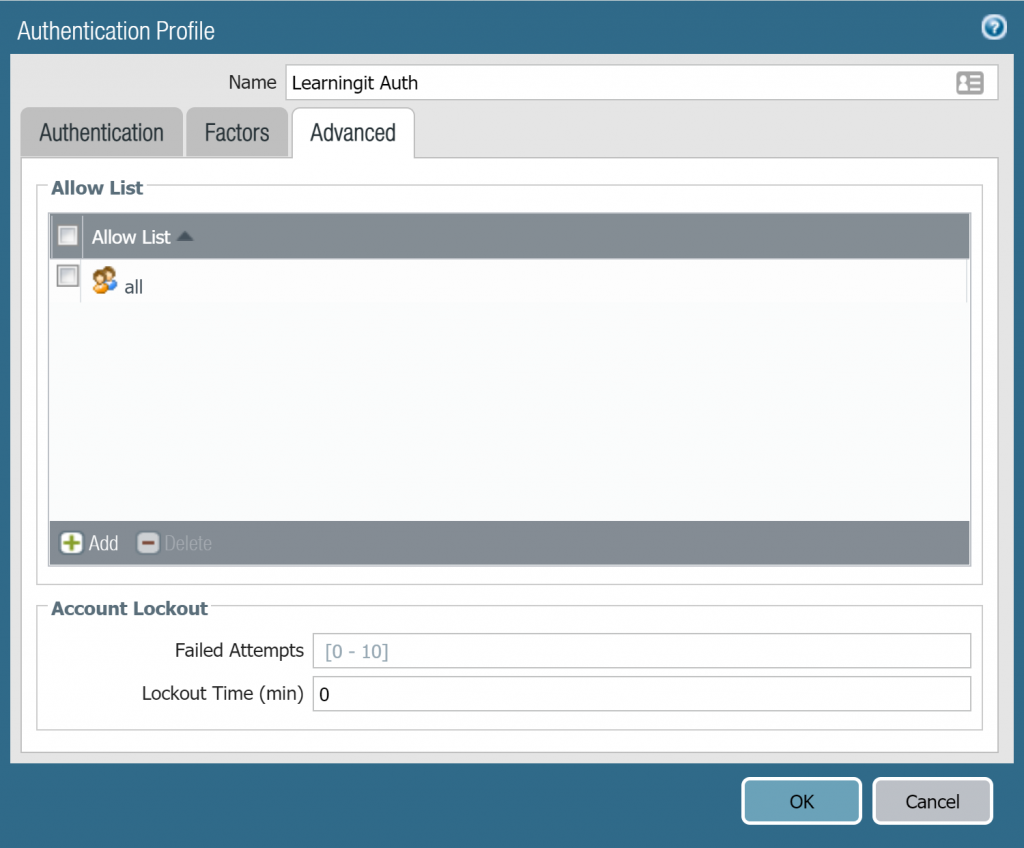

5.4. Tạo Authentication Profile

Chúng ta cần tạo Authentication Profile dành cho các user local để cho thiết bị tường lửa có thể dựa vào cái này để xác thực liệu tài khoản của người dùng dùng để đăng nhập có nằm trong danh sách được cho phép sử dụng VPN hay không và nếu có trong danh sách thì dùng để xác thực xem người dùng để đăng nhập đúng tài khoản và mật khẩu chưa.

Để tạo Authentication Profile vào Device > Authentication Profile > nhấn Add và cấu hình theo các thông số sau.

Tab Authentication:

- Name: Learningit Auth.

- Type: chọn LDAP.

- Server Profile: learningit.

- Password Expiry Warning: 7

- Username Modifier: chọn %USERDOMAIN%\%USERINPUT%

Tab Advanced:

- Tại bảng Allow List nhấn Add và chọn all.

- Nếu bạn chọn all tức là tất cả các user sẽ được sử dụng, bạn cũng có thể tùy chọn user mà mình muốn thay vì chọn all.

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.5. Tạo cổng tunnel

Chúng ta cần tạo tunnel cho kết nối VPN, để tạo vào Network > Interfaces > Tunnel.

Nhấn Add và tạo với các thông số sau:

- Interface Name: tunnel.1.

- Virtual Routers: VR1 (chúng ta cần add nó vào để khi kết nối người dùng vẫn có thể truy cập internet).

- Security Zone: chọn Trust-Player3 (chúng ta sẽ cho những người kết nối VPN vào chung zone LAN)

- Nhấn OK để lưu.

Nhấn Commit để lưu các thay đổi.

5.6. Tạo GlobalProtect Gateways.

Để tạo gateway chúng ta vào Network > GlobalProtect > Gateways.

Nhấn Add và tạo theo các thông số sau:

Tab General:

- Name: gp-ext-gateway.

- Interface: chọn ethernet1/1 (đây là cổng wan).

- IP Address Type: IPv4 Only.

- IPv4 Address: None.

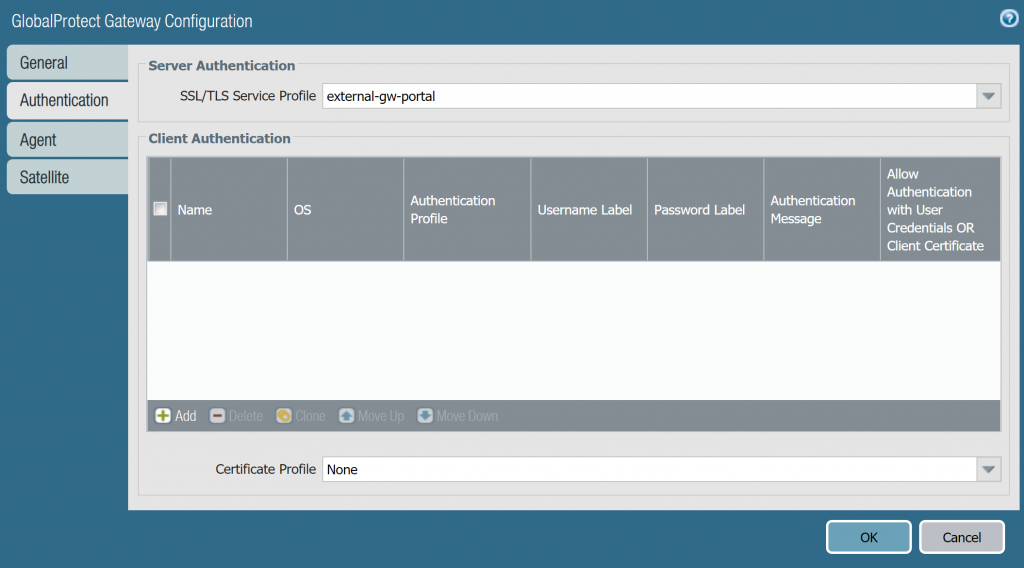

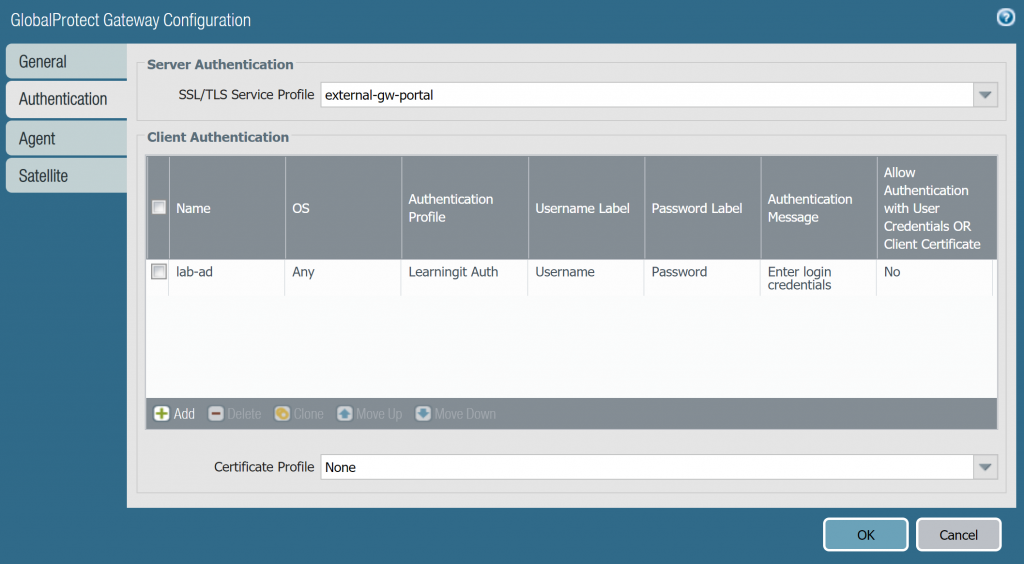

Tab Authentication:

- SSL/TLS Service Profile: chọn external-gw-portal.

- Tại bảng Client Authentication nhấn Add và cấu hình theo các thông số sau.

- Name: lab-ad

- OS: Any

- Authentication Profile: chọn Learningit Auth.

- Nhấn OK để lưu.

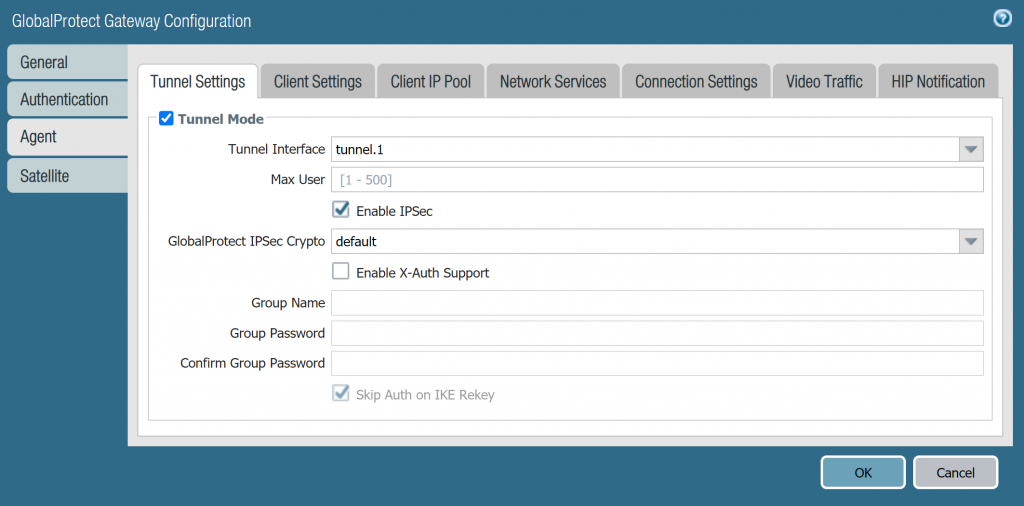

Tab Agent:

Trong bảng Tunnel Settings chúng ta cấu hình như sau:

- Tunnel Mode: tích chọn.

- Tunnel Interface: chọn tunnel.1

- Tích chọn Enable IPSec.

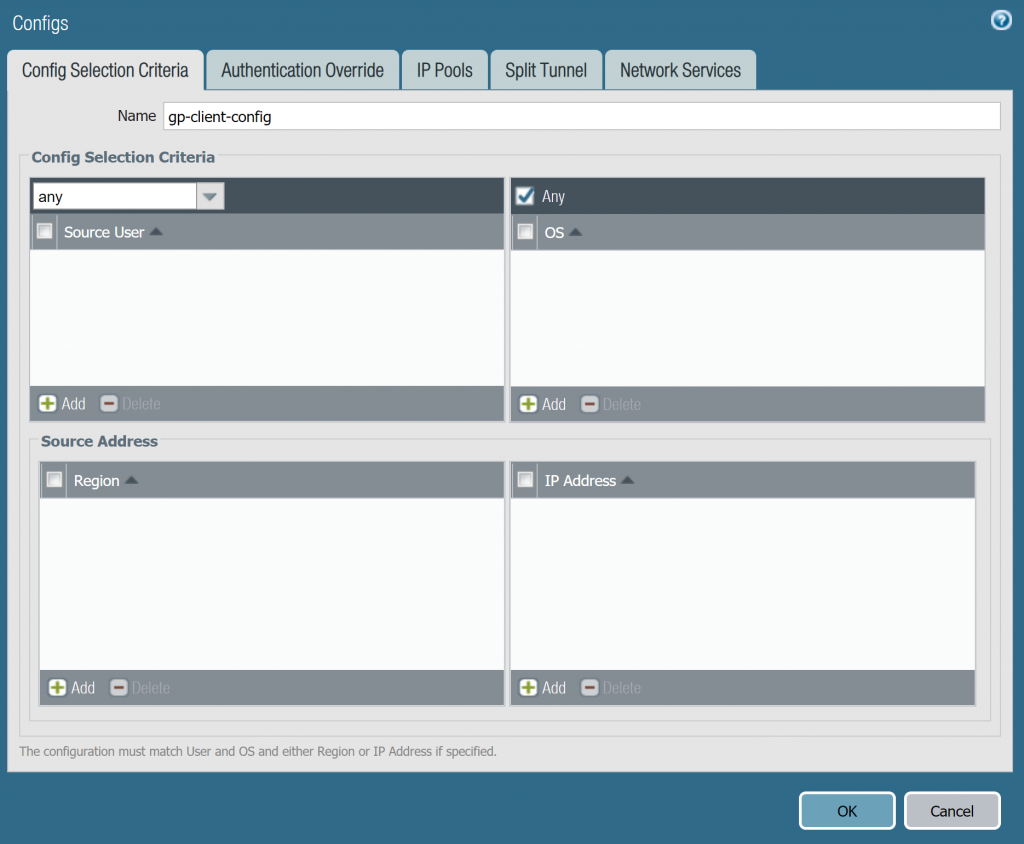

Trong bảng Client Settings chúng ta nhấn Add và cấu hình theo các thông số sau:

- Name: gp-client-config

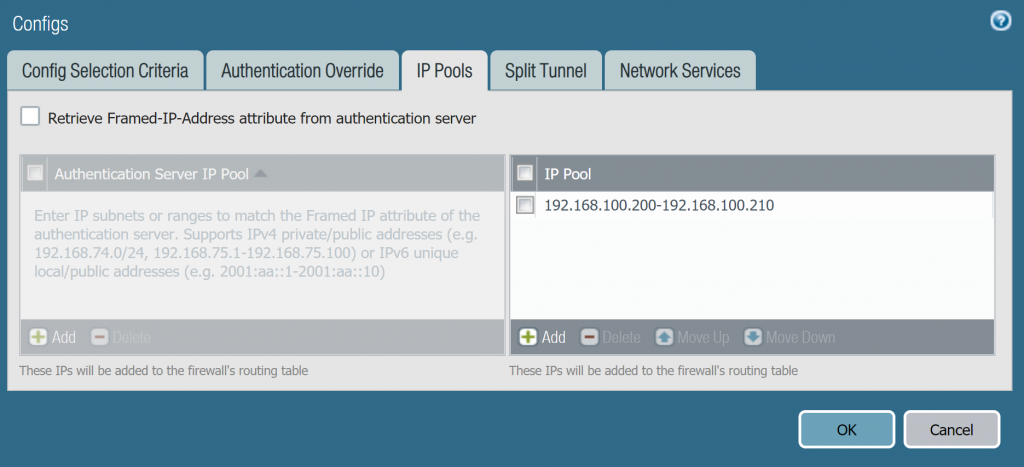

- Trong bảng IP Pools chúng ta nhập vào dãy IP sẽ được cấp phát khi người dùng kết nối VPN, ở đây nhập vào dãy 192.168.100.200-192.168.100.210.

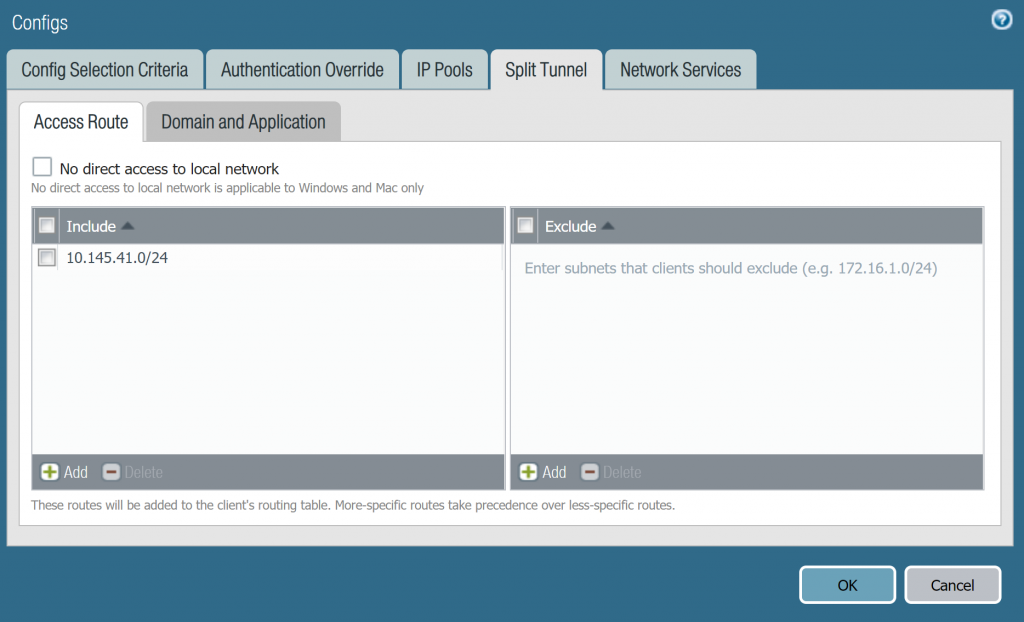

- Trong Split Tunnel ở chỗ Include chúng ta cần nhập vào lớp mạng LAN 10.145.41.0/24 mà chúng ta muốn người dùng truy cập vào khi kết nối VPN.

- Nhấn OK 2 lần để lưu.

Nhấn Commit và OK để lưu các thay đổi.

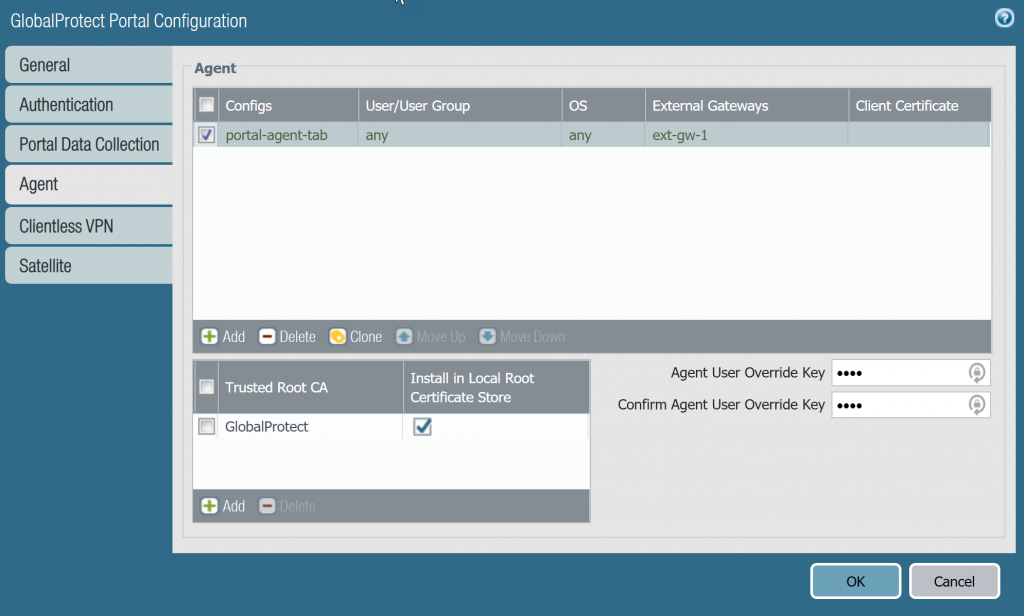

5.7. Tạo GlobalProtect Portal

Để tạo GlobalProtect Portal vào Network > GlobalProtect > Portals.

Nhấn Add và cấu hình theo các thông số sau:

Tab General:

- Name: gp-portal

- Interface: ethernet1/1

- IP Address Type: IPv4 Only

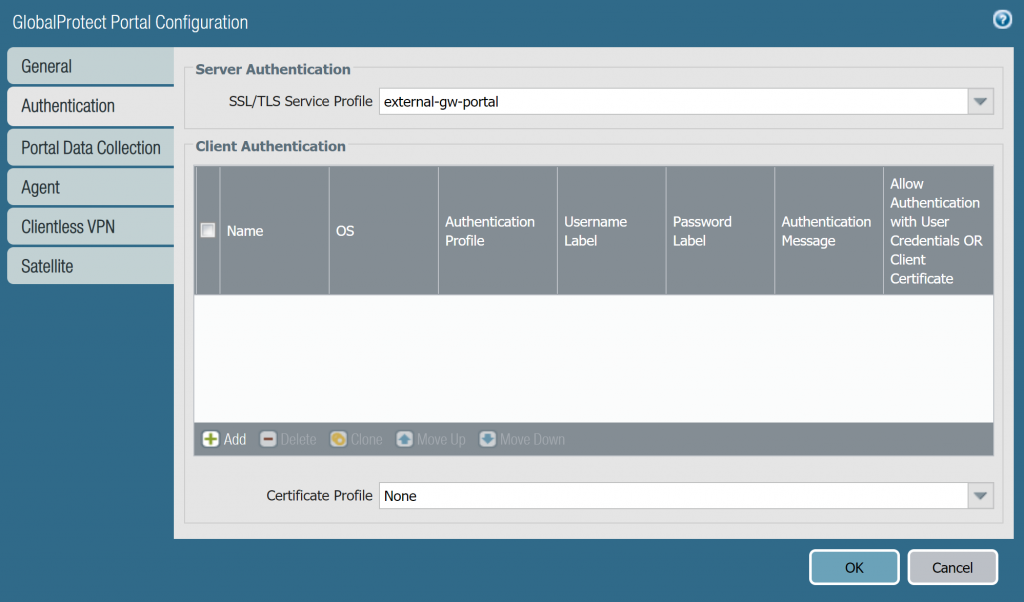

Tab Authentication:

- SSL/TLS Service Profile: chọn external-gw-portal.

Trong bảng Cient Authentication nhấn Add và cấu hình theo các thông số sau:

- Name: lab-ad

- OS: Any

- Authentication Profile: Learningit Auth

- Nhấn OK để lưu.

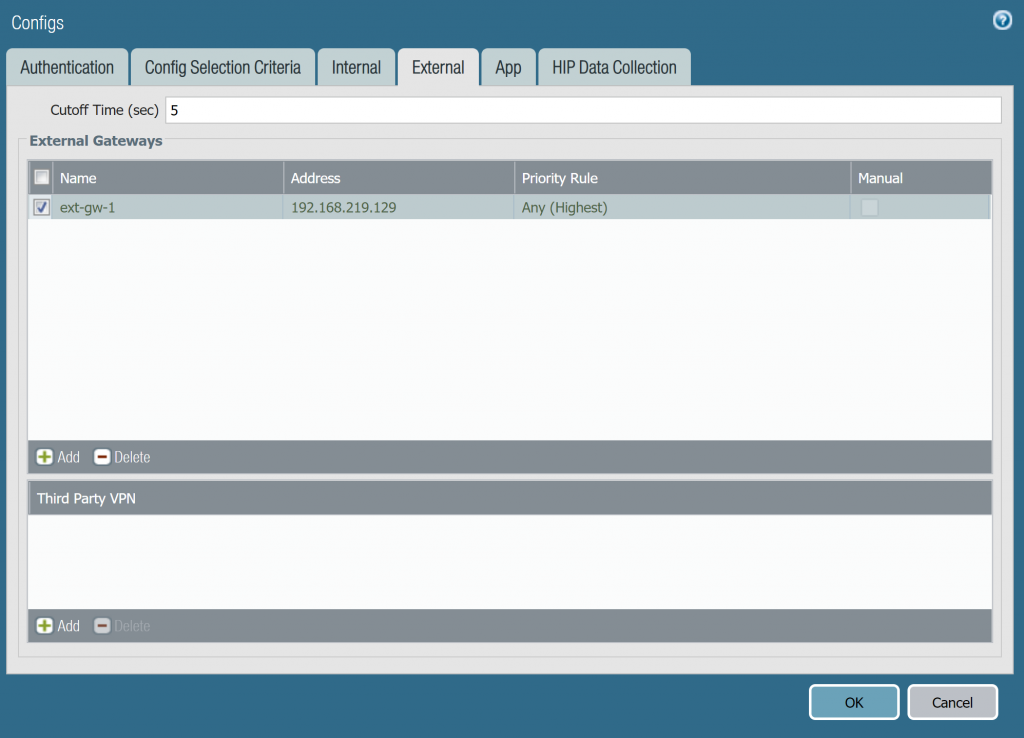

Tab Agent:

Nhấn Add ở bảng Agent và cấu hình theo các thông số sau:

- Trong bảng Authentication điền tên là portal-agent-tab tại Name.

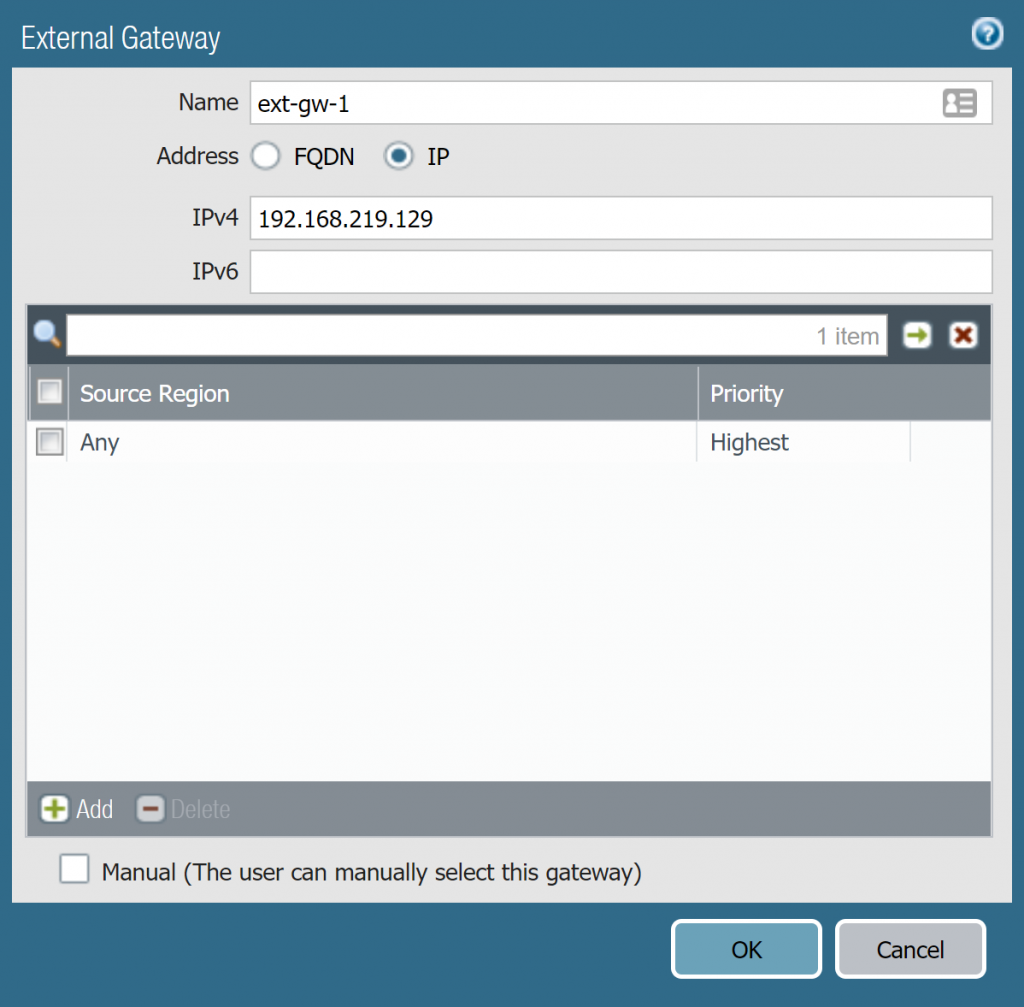

- Tại bảng External nhấn Add và cấu hình theo thông tin sau.

- Name: ext-gw-1

- Address: chọn IP

- IPv4: 192.168.219.129

- Nhấn Add và chọn Any cho Source Region và Highest cho Priority.

- Nhấn OK để lưu.

Tại mục Trusted Root CA các bạn nhấn Add và chọn GlobalProtect certificate và tích chọn Install to Local Root Certificate Store.

Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi.

5.8. Cập nhật và tải phần mềm GlobalProtect cho thiết bị Palo Alto.

Tiếp theo chúng ta cần tải phần mềm GlobalProtect về thiết bị Palo Alto.

Để tải vào Device > GlobalProtect Client > nhấn Check Now.

Một danh sách các phiên bản sẽ xuất hiện, ở đây mình sẽ chọn phiên bản mới nhất là 5.2.5.

Sau khi xác định được phiên bản cần tải chúng ta nhấn Download ở cột Action.

Sau khi quá trình download hoàn tất chúng ta nhấn Activate tại cột Action để kích hoạt sử dụng phiên bản này khi người dùng truy cập VPN.

5.8. Cài đặt phần mềm GlobalProtect và thực hiện kết nối VPN.

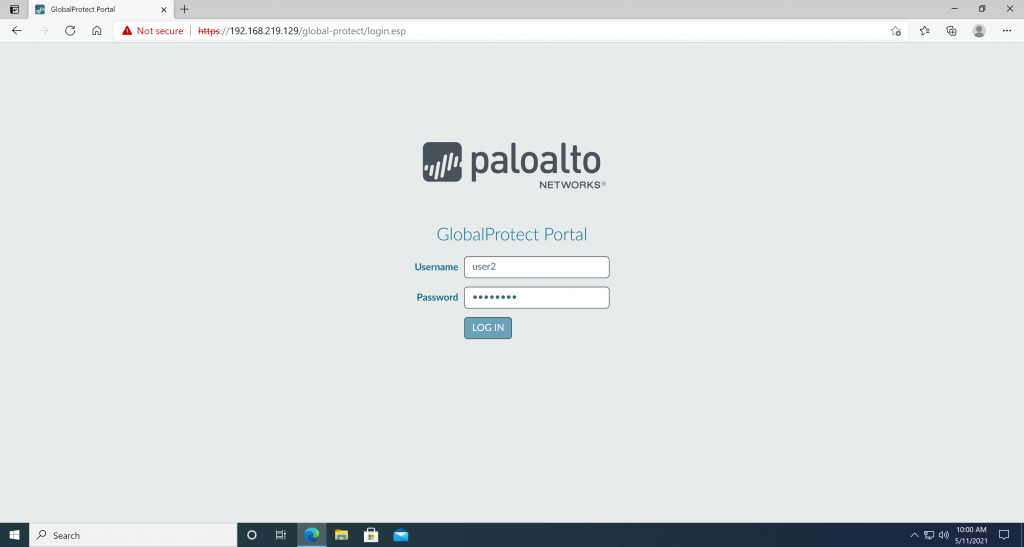

Chúng ta sẽ thực hiện cài đặt phần mềm GlobalProtect trên máy người dùng ngoài mạng internet và thực hiện VPN về thiết bị.

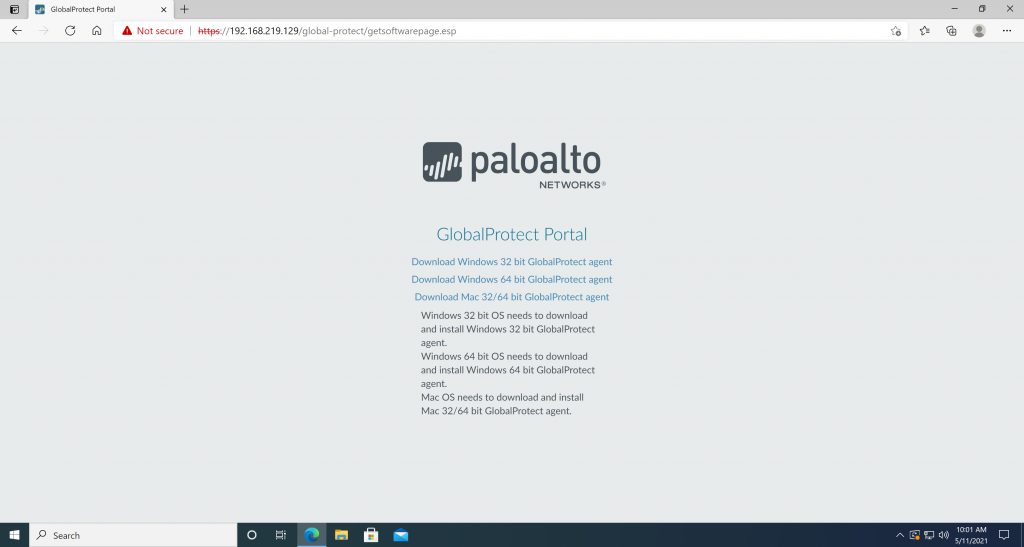

Đầu tiên chúng ta cần truy cập vào đường dẫn https://192.168.219.129 để vào trang portal của GlobalProtect và nhập tài khoản user2 từ AD.

Sau khi đăng nhập trang sẽ hiện ra phần mềm GlobalProtect cho chúng ta tải xuống, chúng ta cần chọn phần mềm phù hợp với hệ điều hành đang sử dụng.

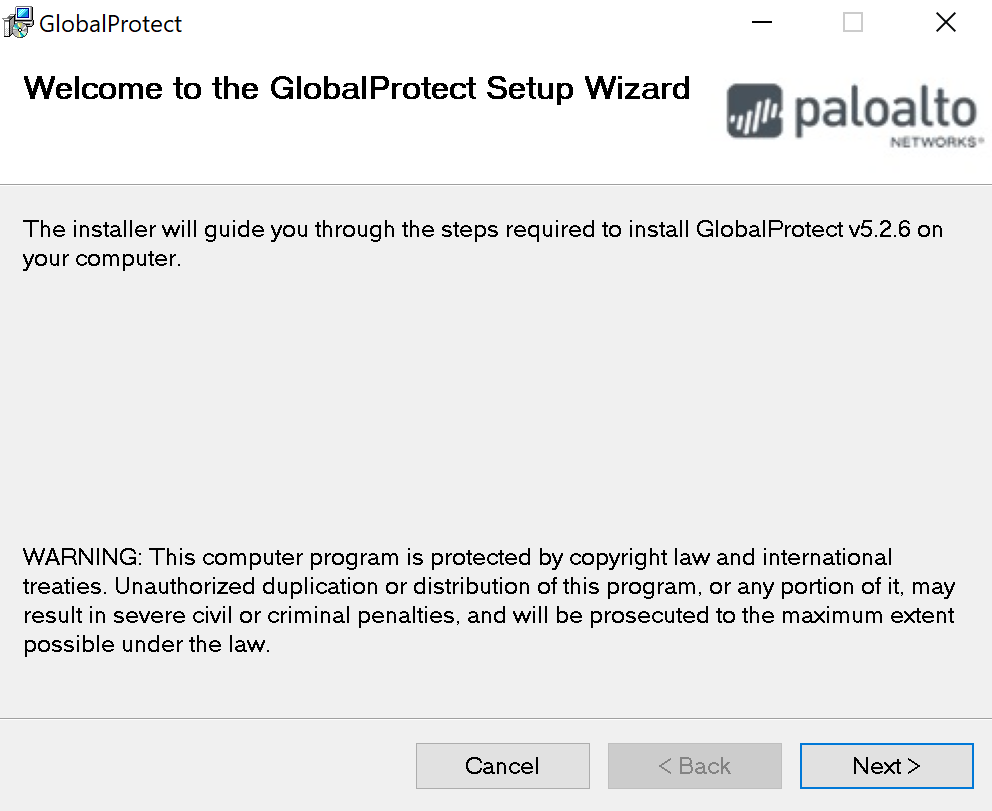

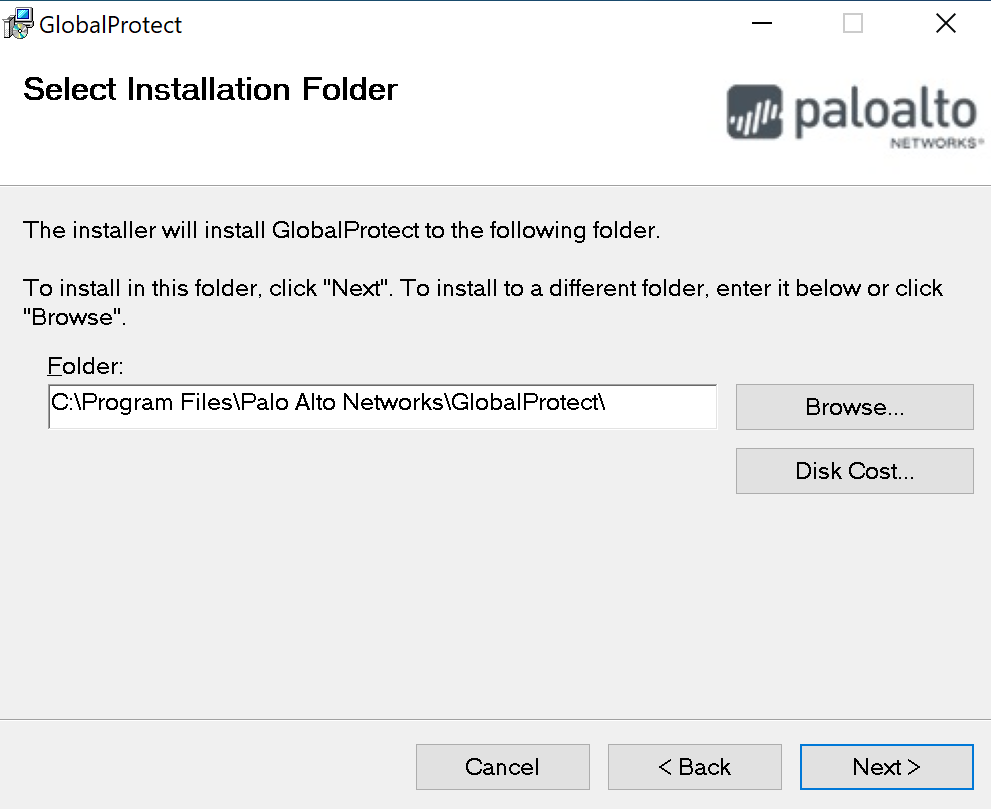

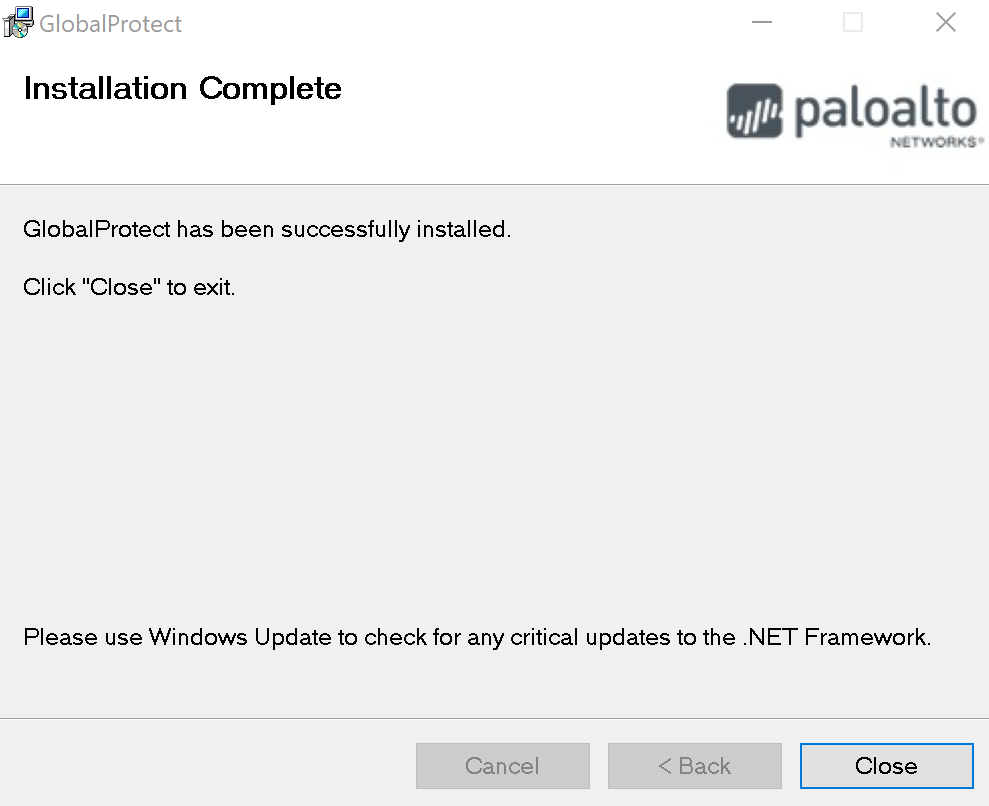

Sau khi chọn và tải về chúng ta thực hiện cài đặt file theo hình sau.

Sau khi đặt xong chúng ta nhập IP WAN của thiết bị Palo Alto là 192.168.219.129 vào và nhấn Connect.

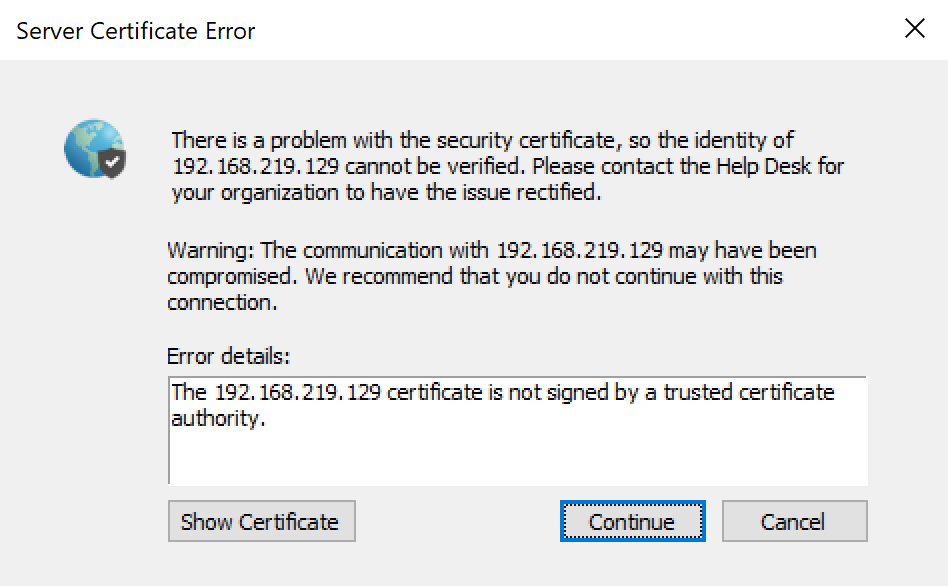

Lúc này bảng Server Certificate Error sẽ xuất hiện yêu cầu chúng ta phải cài certificate lên trên máy tính.

Để cài nhấn Show Certificate.

Nhấn Install Certificate.

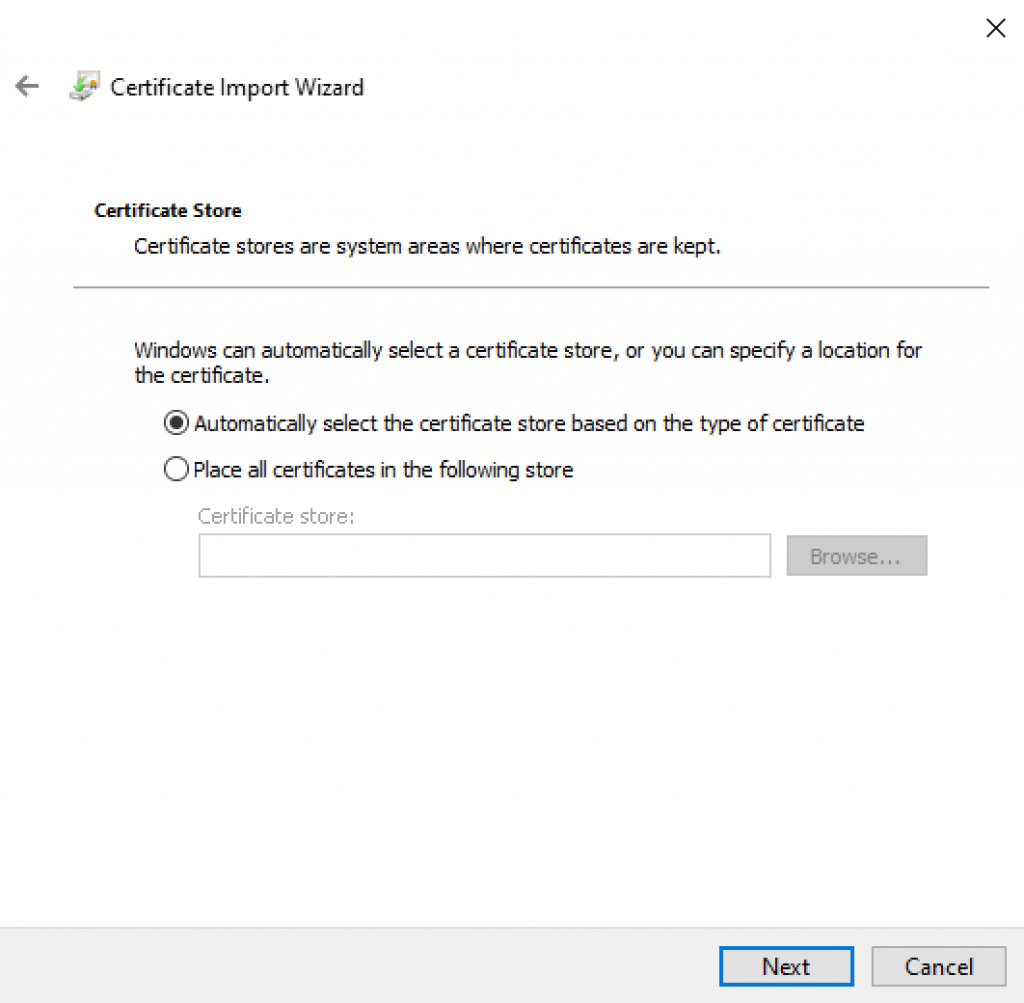

Chọn Local Machine và nhấn Next.

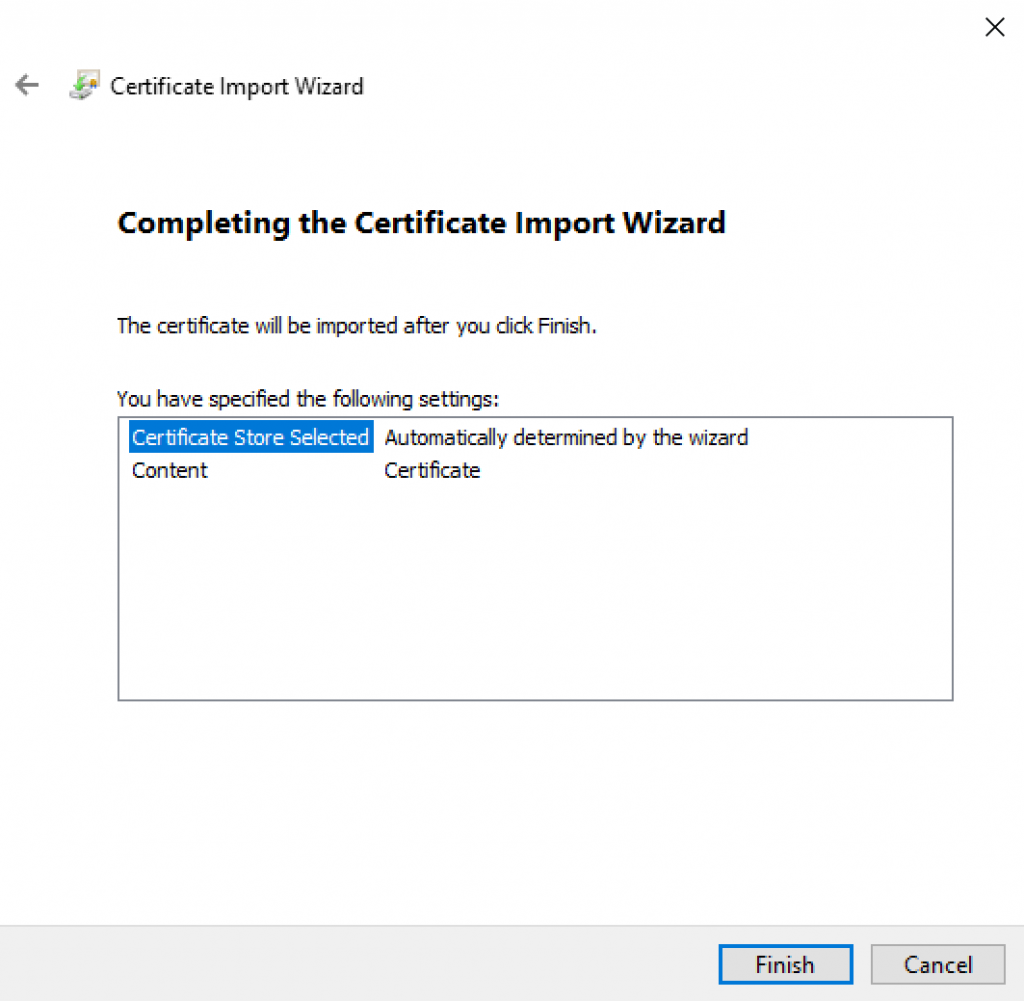

Nhấn Next, Finish và OK để hoàn thành quá trình cài đặt.

Sau khi cài đặt Certificate xong chúng ta nhấn OK tại bảng Certificate và Continue tại bảng Server Certificate Error để tiếp tục.

Sau khi cài đặt certificate xong thì bảng đăng nhập của GlobalProtect hiện ra, nhập vào tài khoản user2, mật khẩu và nhấn Sign In để kết nối.

Chờ khoảng vài giây để kết nối.

Và chúng ta đã kết nối VPN thành công về thiết bị Palo Alto.

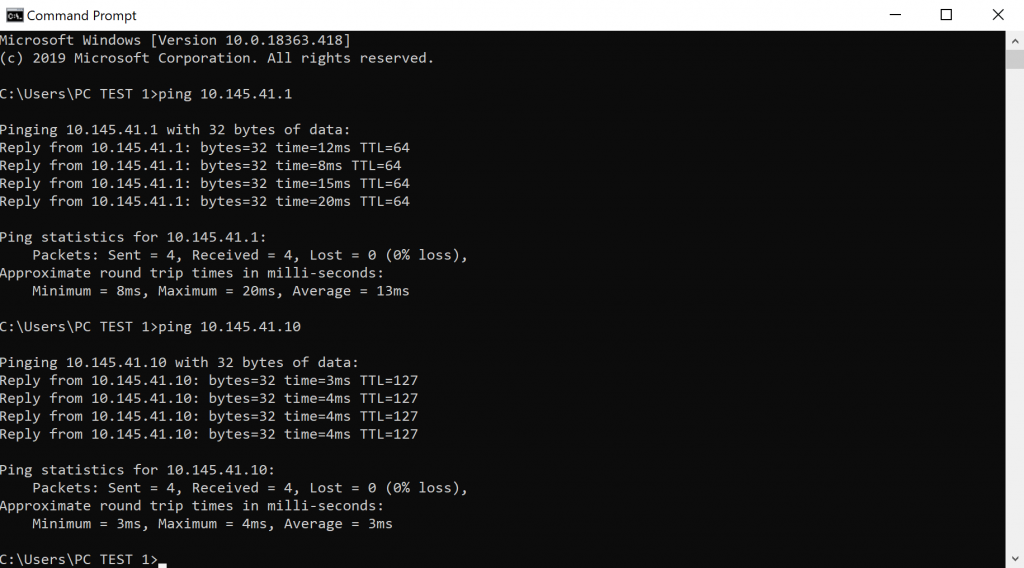

Thegioifirewall sẽ thực hiện ping về cổng LAN có địa chỉ IP 10.145.41.1 và ad server có địa chỉ IP 10.145.41.10 để kiểm tra kết quả.

Kết quả là các mạng đã thông nhau sau khi kết nối VPN được thiết lập.